近期针对 VMware ESXi 服务器的攻击增加

关键要点

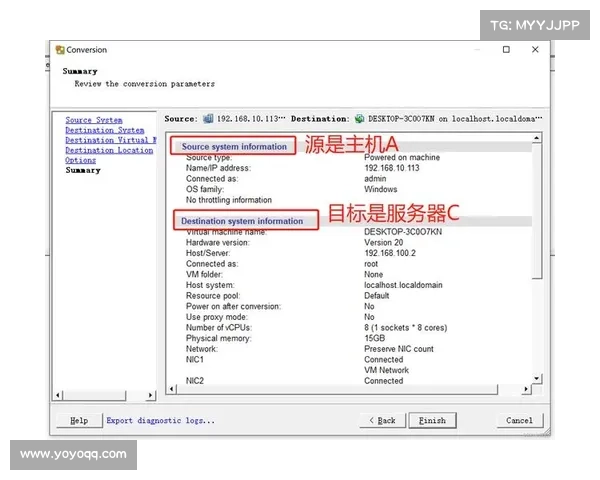

在网络安全行业中,VMware ESXi 服务器面临显著攻击,尤其是利用关键的身份验证绕过漏洞CVE202437085。恶意攻击者通过此漏洞获得完整的管理员访问权限,导致多个勒索软件团伙得以部署如 Akira 和 Black Basta 的勒索病毒。攻击的动机多元,除了扩大网络访问和控制外,还涉及重大的数据泄露风险。为应对此类威胁,组织需迅速采取措施,包括补丁更新、加强访问控制和实施网络分段等。最近几周,针对 VMware ESXi 服务器的攻击激增,引发了网络安全行业的警觉。这些攻击利用了一个关键的身份验证绕过漏洞,称为 CVE202437085,允许攻击者在加入活动目录域时获得 ESXi 虚拟机监控程序 的完整管理员访问权限。此缺陷被多个勒索软件团伙利用,包括 Storm0506、Storm1175、Octo Tempest 和 Manatee Tempest,它们使用此漏洞来部署如 Akira 和 Black Basta 等著名勒索病毒。

这些攻击背后的动机多方面。主要是这个漏洞为攻击者提供了快速提升权限的高回报机会,从而获得更广泛的网络访问和控制权。ESXi 服务器在许多企业环境中至关重要,因为它们承担着虚拟机的托管,这使它们成为攻击者希望造成最大干扰并获取赎金的吸引目标。该漏洞允许攻击者将恶意用户添加到一个不存在的“ESX Admins”组中,由于缺乏适当的验证,该组默认获得完整的管理员权限。这一疏漏凸显了安全卫生的重要漏洞,尤其在面对可用修复措施时,修补响应速度往往较慢。

一旦攻陷 ESXi 服务器,后果可能是毁灭性的。攻击者一旦获得管理员权限,便可以同时加密多个虚拟机,有效地将整个业务运营变为人质。数据在加密之前被潜在泄露,进一步增加了威胁,因为攻击者能够窃取敏感信息,并将其用于进一步的敲诈或在地下市场出售。此外,干扰虚拟化环境的能力还会产生连锁反应,不仅损害目标系统,还会使互联服务和应用程序瘫痪。

ESXi 服务器的持续利用突显了一个令人担忧的趋势,表明勒索软件的运营者在不断进化,展现出越来越高的复杂性与大胆性。通过精准攻击关键基础设施,这些团伙旨在最大化对受害者的控制权。这个趋势呼吁组织重新评估如何保护其虚拟化环境。应立即采取以下五个步骤:

免费快喵加速器步骤具体措施快速应用补丁和更新及时消除像 CVE202437085 这样的漏洞。加强访问控制实施多因素认证,确保特权账户的安全性,以减少未经授权的访问。定期进行安全审计通过频繁和彻底的审计,识别和处理潜在漏洞。实施网络分段限制攻击者的横向移动,从而保护关键资产。制定强大的事件响应计划迅速有效地响应攻击,确保不屈服于勒索要求、最大限度地减少停机时间。随着勒索软件团伙不断演变其策略,重点应放在情报驱动的防御策略上,以预测和消除新兴威胁。通过保持警惕和主动,组织可以更好地保护其 ESXi 环境,并确保其操作的韧性,以应对这些持久且不断演变的威胁。

Callie Guenther,威胁研究高级经理,Critical Start